Si torna a parlare di sicurezza in rete ed in particolare di una falla che può potenzialmente causare seri danni a tutti quei web server che utilizzano protocollo TLS e che supportano SSL.

È importante mettere in chiaro fin da subito che la problematica non è legata al protocollo TLS che rimane il metodo più sicuro e più utilizzato per garantire il trasferimento dati sul web.

La falla è legata al protocollo SSLv2 che attualmente non è quasi più utilizzato (il governo USA ad esempio lo ha abbandonato circa 20 anni fa) ma che è ancora supportato da diversi server in tutto il mondo a causa di alcune specifiche implementazioni TLS (tra cui figura anche OpenSSL).

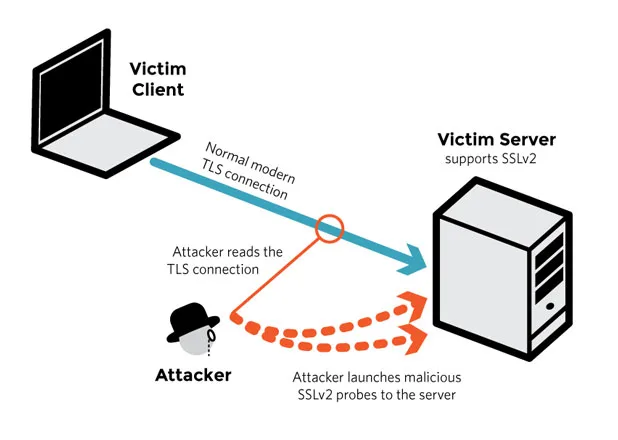

La modalità di attacco denominata DROWN (Decrypting RSA with Obsolete and Weakened eNcryption), cercando di stabilire connessioni con i web server via SSLv2, permette di arrivare al decriptaggio ed all’intercettazione di connessioni TLS.

Grazie ad un numero elevato di tentativi di connessione è possibile ricavare un numero sufficiente di frammenti della chiave di cifratura per decriptarla e quindi avere accesso alle informazioni trasmesse.

Per chi fosse appassionato di matematica: “uno scenario tipico richiederebbe l’analisi di 1000 TLS handshake, l’inizializzazione di 40000 connessioni SSLv2 e 2^50 operazioni per decriptare informazioni cifrate con chiave RSA a 2048 bit”.

Questa modalità di attacco è stata identificata da un team di ricerca internazionale formato da studiosi di Tel Aviv University, Munster University of Applied Sciences, Ruhr University of Bochum, University of Pennsylvania, University of Michigan e da esperti di Two Sigma, Google, Hashcat Project e OpenSSL Project.

È stato stimato che un attacco di questo tipo può decriptare la chiave di cifratura in alcune ore o, nel migliore dei casi, in pochi minuti.

Ovviamente il team che ha scoperto questa problematica ha provveduto a risolverla prima di rendere pubblica la notizia. In conseguenza di ciò OpenSSL ha rilasciato un aggiornamento di sicurezza (versioni 1.0.1s oppure 1.0.2g) caldamente consigliato per tutti i colori i quali vogliano mettere al sicuro i loro server da possibili attacchi DROWN. Nonostante l’aggiornamento sia indispensabile, è importante specificare che non risulta essere mai stato utilizzata la modalità di attacco DROWN sul web.

Ultimo avvertimento: se esistono altri server che utilizzano la stessa chiave privata utilizzata sul vostro server e consentono le connessioni via SSLv2 allora potete essere vulnerabili. Spesso le aziende riutilizzano gli stessi certificati e le stesse chiavi su web server ed email server. In molti casi i mail server supportano SSLv2 e questo può compromettere la sicurezza anche dei web server che non lo supportano.

Per chi fosse interessato, è disponibile un documento tecnico che spiega nel dettaglio il funzionamento di DROWN.